Il settore DeFi, per quanto possa essere formidabile nell’offrire vantaggi di una gestione finanziaria trustless e super efficiente, presenta anche dei rischi da non sottovalutare, come quello del “sandwich attack”. Parliamo di una particolare tecnica MEV, che punta a “fregare” alcuni utenti poco attenti durante i processi di swap in un exchange decentralizzato.

In questo articolo cerchiamo di capire cosa sono questi attacchi e come starne alla larga, spiegando prima di tutto come funziona il mondo MEV. Questi concetti valgono per diverse blockchain, più propriamente quelli che dispongo di mempool e dati accessibili liberamente, ma per semplificare il tutto ci limiteremo a parlarne in relazione all’ecosistema Ethereum.

MEV, sandwich attack e produzione dei blocchi su Ethereum: una premessa iniziale

Prima di parlare del pericolo DeFi del sandwich attack, dobbiamo necessariamente fare un’introduzione al concetto di MEV. Per farlo, però, dobbiamo prima conoscere i principali attori che interagiscono nella blockchain di Ethereum e che rendono possibile questo fenomeno: il validatore, il searcher, il builder e il relayer.

- Il validatore è colui che partecipa al consenso della chain (staking di almeno 32 ETH) e finalizza i blocchi scegliendo quali blocchi validare tra quelli proposti.

- Il searcher è colui che costruisce dei pacchetti di transazioni (bundle) ottimizzati per massimizzare il guadagno da operazioni MEV come arbitraggi, sandwich attack o liquidazioni.

- Il builder è l’entità che riceve i vari bundle dai searcher, insieme ad altre transazioni normali, e costruisce materialmente il contenuto di un intero blocco, decidendo l’ordinamento delle transazioni per massimizzare il valore del blocco stesso.

- Il relayer è incaricato di inoltrare il blocco costruito dal builder al validatore, proteggendo privacy e garantendo l’integrità del processo.

Tutti e quattro agiscono per ottimizzare ed efficientare la costruzione dei blocchi su Ethereum, ma i loro guadagni sono differenti: validatore, builder e relayer incassano indirettamente dalle logiche MEV ( il validatore guadagna tx fee e block reward). il searcher ricerca e sfrutta opportunità MEV, come il sandwich attack, pagando addirittura tips agli altri componenti.

Cos’è e come funziona il MEV?

Il concetto di MEV si basa sostanzialmente sulla possibilità che offre la blockchain di Ethereum, di gestire l’ordinamento di transazione in un blocco. Questo, in un contesto così dinamico come quello delle operazioni DeFi, offre possibilità di guadagno, o meglio dire di “estrazione” molto interessanti e potenzialmente ad alto rendimento.

La parola MEV indica il “Maximum Extractable Value”, ovvero quelle tecniche volte a massimizzare il guadagno di individuo che partecipa alla creazione o proposta di blocchi sulla blockchain, scegliendo di includere, omettere, o riordinare determinate transazioni in un blocco. Esistono infatti alcuni metodi, che permettono di ottenere un vantaggio sugli altri individui che operano in DeFi, sfruttando l’ordinamento delle tx in un blocco su Ethereum.

Cambiando la cronologia di transazioni che verranno eseguite on-chain, si producono infatti effetti differenti in termini di prezzi sui token, con opportunità di guadagno che vengono solitamente catturate dal searchers. Quest’ultimo, come anticipato, paga delle commissioni ai validatori , passando attraverso i builder e i relayer, per ottenere l’ordinamento delle transazioni che preferisce, guadagnando così in prima persona tramite operazioni DeFi.

Le più famose tecniche di estrazione MEV sono le seguenti:

- Arbitraggio su DEX differenti

- Sandwich attack

- Liquidazioni su prestiti on-chain

Ora ci focalizzeremo esclusivamente sul sandwich attack.

I pericoli della DeFi: la mossa del sandwich attack

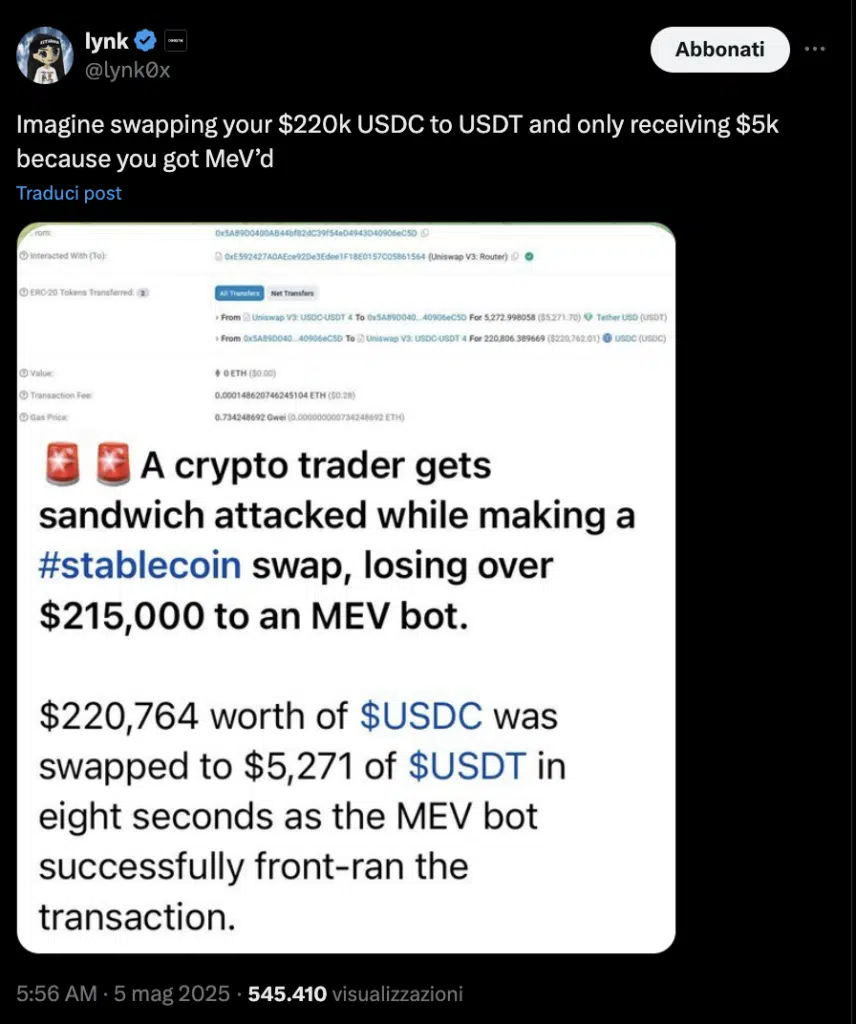

Il sandwich attack, o front running attack, è un particolare metodo MEV con cui un operatore esperto ( di solito un searcher tramite un bot) cerca di guadagnare un vantaggio economico da una transazione che rimane “in sospeso” in attesa che venga eseguita su un DEX tipico della DeFi. Bisogna considerare che quando un utente avvia una transazione, passano alcuni secondi/minuti prima che essa venga finalizzata.

In quel lasso temporale i 4 operatori descritti in precedenza si mettono in moto per gestire ed includere la tx all’interno di un blocco, con un preciso ordinamento. Il sandwich attack sfrutta questo momento per piazzare degli ordini subito prima e subito dopo quelli svolti da altri utenti. In questo modo i prezzi vengono influenzati in modo significativo, a vantaggio dell’attaccante.

Come funziona all’atto pratico il sandwich attack?

Ipotizziamo che un utente stia acquistando il token X su un DEX come ad esempio Uniswap. Ecco quello che succede dietro le quinte dei vari processi DeFi.

1- il searcher invia una transazione di acquisto prima di quella della vittima, facendo salire il prezzo di X

2- l’utente esegue la sua operazione di acquisto, comprando X ad un prezzo più alto rispetto a quello originale.

3- il searcher esegue l’operazione di vendita con i token X appena acquistati, rivendendoli al prezzo gonfiato e incassando la differenza come profitto netto.

Nel seguente mini video, accessibile tramite questo link, potete osservare da vicino gli effetti del sandwich attack.

Come difendersi trappola del sandwich attack

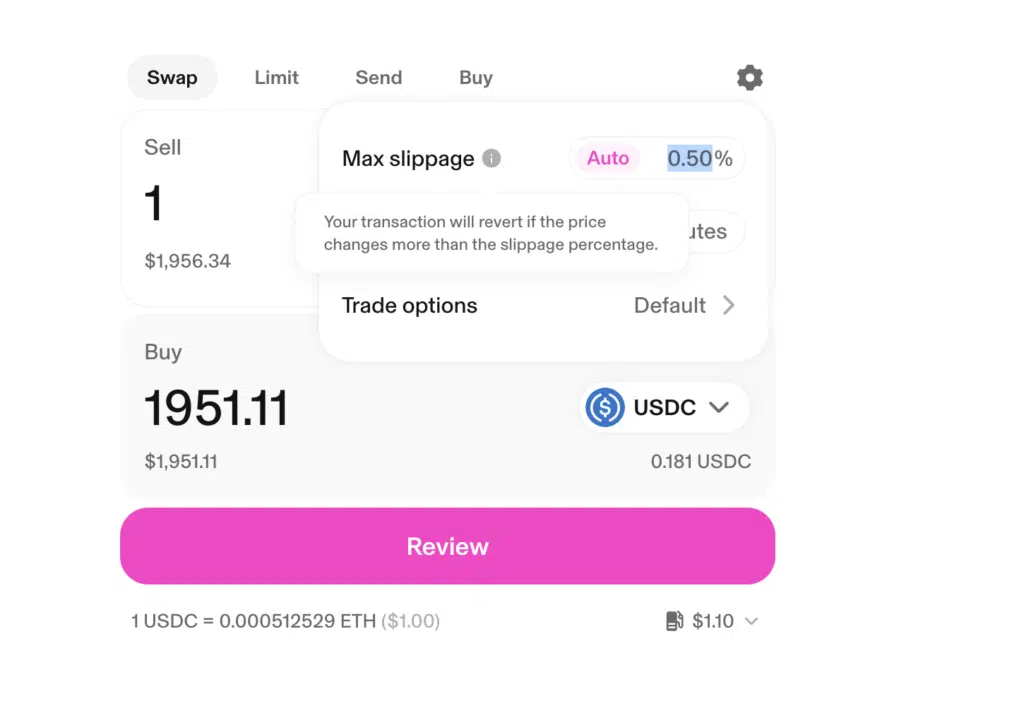

Esistono molti modi per difendersi dai pericoli della DeFi come il sandwich attack. Innanzitutto è bene chiarire che gli attacchi MEV di questo tipo non avvengono solitamente per chi esegue swap piccoli in termini di controvalore in $, e per chi utilizza un basso slippage. Per chi non lo sapesse lo slippage rappresenta la differenza di prezzo massima che l’utente accetta potenzialmente prima di eseguire l’operazione su DEX.

Si può impostare lo slippage manualmente. Di solito è impostato di default intorno allo 0,50%, ovvero si accetta di pagare al massimo lo 0,5% in più rispetto a prezzo di partenza per eseguire lo swap. Nel caso di token poco liquidi, potrebbe rendersi necessario alzare lo slippage ( fino a 5-10%), altrimenti l’operazione tendenzialmente non va a buon fine.

Qui entra in gioco il sandwich attack: se si sta swappando un token con una size importante ( almeno +$10.000) e con alto slippage, si rischia di cadere nella trappola e perdere denaro. In pratica acquisteremo con un prezzo aumentato al livello massimo dello slippage impostato. Per evitare questo rischio si potrebbe decidere di eseguire più operazioni dalla size minore. Infatti swap di piccola entità tendono ad influenzare meno i prezzi nelle pool DeFi, offrendo meno opportunità di estrazione MEV ai searchers.

I protocolli anti MEV: come arginare i sandwich attack

In alternativa, in modo ancor più efficace, si possono utilizzare protocolli anti MEV come CowSwap. Quest’utimo a differenza di altri exchange AMM, utilizza un sistema di aggregazione degli ordini off-chain, che impedisce operazioni come il sandwich attack. In pratica gli ordini del DEX non sono esposti pubblicamente nella mempool e quindi non si rischia di essere frontrunnati. Non a caso le grandi organizzazione che operano in DeFi, passano spesso per CowSwap per non perdere denaro dalle trappole MEV.

Criptovaluta.it® Ultime Notizie Bitcoin e Crypto News | Criptovalute Oggi

Criptovaluta.it® Ultime Notizie Bitcoin e Crypto News | Criptovalute Oggi

Domanda: É illegale, in Italia, utilizzare mev bot che adottano la strategia di attacco sandwich????